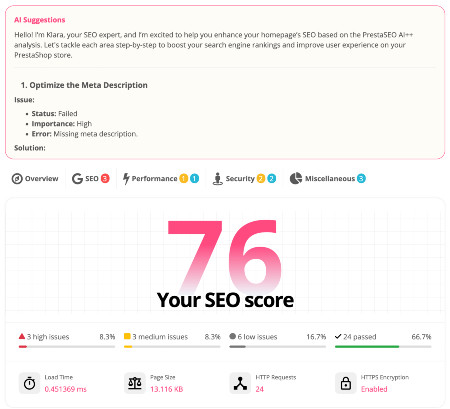

Corregir la vulnerabilidad de exploit remoto en bash

Si está utilizando Prestashop / Magento / Opencart para su negocio, sé que necesita (y tal vez tenga) un servidor para su negocio. Redhat, CentOS, Ubuntu..., hmm, algo así.

Pero ahora, se ha descubierto una vulnerabilidad explotable remotamente en bash en Linux y es desagradable. Esto afecta a Debian, así como a otras distribuciones de Linux. Deberá aplicar un parche lo antes posible.

Un atacante podría inyectar y posteriormente ejecutar comandos de shell arbitrarios en aplicaciones o servicios que llaman a bash. Los principales vectores de ataque que se han identificado en este caso son las solicitudes HTTP y los scripts CGI. Ciertos servicios y aplicaciones permiten a los atacantes remotos no autenticados proporcionar variables de entorno, lo que les permite aprovechar este problema.

Cómo solucionarlo

Para probar si su versión de Bash es vulnerable a este problema, ejecute el siguiente comando:

Si el resultado del comando anterior es el siguiente:

Esto es una prueba

Eso significa que está utilizando una versión vulnerable de Bash. El parche utilizado para solucionar este problema garantiza que no se permita ningún código después del final de una función Bash.

Por lo tanto, si ejecuta el ejemplo anterior con la versión parcheada de Bash, debería obtener una salida similar a:

bash: advertencia: x: ignorar el intento de definición de función

bash: error al importar la definición de la función para 'x'

Esto es una prueba

Solucione este error ahora:

$ apt-get --only-upgrade install bash

Debe verificar una vez más para asegurarse de que todo esté bien :))

Countdown x Bar

Countdown x Bar Xleft

Xleft Jump to Checkout

Jump to Checkout GDPR

GDPR